دنیای کریپتو علیرغم آزادیهای زیادی که برای کاربران فراهم میکند، خطرهای مختلفی هم دارد و اگر پول دیجیتال کسی به سرقت برود، معمولاً راهی برای بازگرداندن آن وجود ندارد. بنابراین، کاربرها باید با انواع روشهای هک و سرقت رمزارزها در این فضا آشنا باشند و حواس خود را بسیار جمع کنند تا فریب ترفندهای ساده یا پیچیده را نخورند.

یکی از اصلیترین ویژگیهایی که باعث جذابیت داراییهای دیجیتال میشود، این است که بسیاری از آنها تحت کنترل دولتها، بانکهای مرکزی یا شرکتهای بزرگ نیستند. با این وجود، بعضی وقتها، صاحبان این داراییهای دیجیتال مجبورند هزینه زیادی برای رهایی از زنجیرهای کاپیتالیسم جهانی بپردازند زیرا اگر دارایی آن به سرقت رود، تقریبا هیچ راهی برای بازگشت آن دارایی وجود ندارد و نمیتوان به دادگاهی شکایت کرد. علاوه بر آن، به دلیل تغییرناپذیر بودن رکوردهای بلاک چین، هیچ راهی برای معکوس و حذف کردن تراکنشهای انجام شده وجود ندارد.

به همین دلیل است که شخصیتهای منفور اینترنت عاشق رمزارزها هستند. در چند سال گذشته، همزمان با افزایش محبوبیت پول دیجیتال، هکرها و دزدهای اینترنتی روشهای بسیار پیچیده و بینظیری برای سرقت داراییهای کاربرانی ایجاد کردهاند که اکثرشان به تازگی به دنیای کریپتو وارد شدهاند.

تقریبا یک سال پیش بود که کوین تلگراف فهرستی کامل و طولانی از انواع ترفندهای سرقت رمزارزها و راهکارهای جلوگیری و اجتناب از آنها ارائه کرد. هرچند این لیست هنوز هم کاربرد زیادی دارد، وقت آن رسیده که این لیست را دوباره بررسی کنیم و تهدیدهای جدیدی که به وجود آمدهاند را به آن بیافزاییم.

پیامدهای مالی سرقت رمزارزها

شرکت اطلاعاتی CipherTrace به تازگی گزارشی منتشر کرده و در آن تخمین زده که تقریبا 356 میلیون دلار رمزارز مختلف در سه ماه اول سال 2019 به سرقت رفته است و اگر کل کلاهبرداریها و اشتباههایی که در این حوزه رخ داده را در نظر بگیریم، 851 میلیون دلار دیگر نیز به آن اضافه میشود و کل عدد به 1.2 میلیارد دلار میرسد. این در حالی است که کل کلاهبرداریها و سرقتهای کریپتو در سال 2018، حدود 1.71 میلیارد دلار بوده است. بنابراین میتوان افزایش شدید فعالیت هکرها در این حوزه را به وضوح مشاهده کرد.

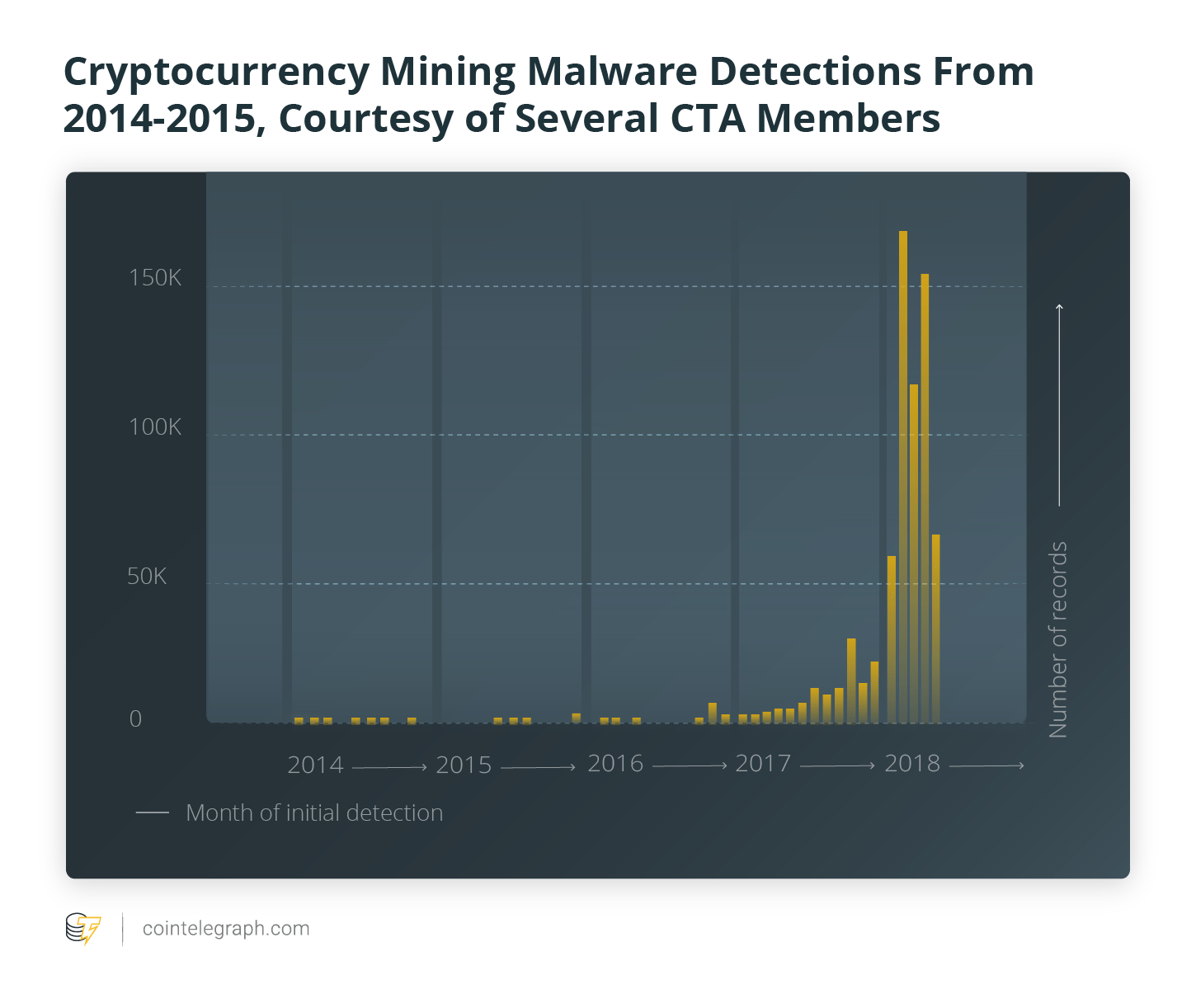

در همین حین، شرکت امنیت سایبری Positive Technologies نیز مطالعهای انجام داده که حاکی از تغییر ساختار حملههاست به طوری که سهم کریپتوجکینگ (cryptojacking) یا همان استخراج مخفیانه رمزارز کاهش پیدا کرده است. این فعالیت مجرمانه که در سال 2018 بسیار رایج بود، در سه ماه اول 2019 به زیر 7 درصد کاهش پیدا کرده است. البته کاهش حجم جملههای کریپتوجکینگ فقط به این معنی است که بدافزارهای مورد استفاده در حملهها، پیچیدهتر و هوشمندتر شدهاند زیرا اگر بدافزار متوجه شود که دستگاه آلوده شده، قدرت محاسباتی لازم برای استخراج رمزارز را ندارد، عملیات دیگری مثل سرقت کلیپ بورد (clipboard hijacking) را روی آن دستگاه اجرا میکند.

پژوهشگران شرکت Positive Technologies پیشبینی کردهاند که تعداد کل حملههای کریپتو در سه ماه دوم سال 2019 افزایش زیادی داشته باشد. طبق گزارش آنها، استفاده از بدافزار و روشهای مهندسی اجتماعی، پرکاربردترین راهکارها در حملههای کریپتو هستند و تعداد حملههایی که از باجافزار (ransomware) استفاده میکنند نیز افزایش چشمگیری داشته است. شرکت Coveware یکی از شرکتهایی است که در زمینه بازیابی اطلاعات کامپیوترهایی که دچار حمله باجافزار شدهاند فعالیت میکند. یافتههای این شرکت نیز حاکی از افزایش تعداد این حملهها در ماههای اخیر است به طوری که متوسط تعداد حملههای مبتنی بر باجافزار از سه ماه چهارم سال 2018 تا سه ماه اول سال 2019، حدود 89 درصد افزایش داشته است.

هرچند هکرهایی که دست به حملههای باجافزاری میزنند، تقریباً همیشه درخواست پرداخت از طریق رمزارز میکنند، این نوع فعالیت مجرمانه فقط به دنیای کریپتو محدود نیست و شرکتهای مختلفی در صنایع مختلف هدف آن قرار میگیرند. در این نوع حملهها، قطعه کدی به سیستم کامپیوتری قربانی تزریق میشود که دسترسی صاحب سیستم به اطلاعات و دادههای موجود را قطع میکند و کاربر مجبور است برای اینکه دوباره به اطلاعات دسترسی پیدا کند، پولی را به حساب هکر منتقل کند. از آنجایی که این نوع حملهها، بیشتر سازمانهای بزرگ را هدف میگیرند، در مورد آنها صحبت نمیکنیم و به حملههایی خواهیم پرداخت که حسابهای شخصی را مورد هدف قرار میدهند.

بدافزار یا مهندسی اجتماعی

یکی از دستهبندیهای رایج برای حملههایی که به داراییهای دیجیتال صورت میگیرد این است که آنها را به دو دسته تقسیم کنیم. دسته اول حملههایی هستند که سعی میکنند از ضعفهای نرمافزاری استفاده کنند (مثلا اینکه ویروسی روی کامپیوتر قربانی نصب کنند) و دسته دوم آنهایی هستند که از اشتباههای ذهنی و خطاهای تصمیمگیری کاربران بهره میبرند (مثلا فریب دادن کاربر برای اینکه کلید خصوصی خود را به هکر بدهد).

با این وجود، نمیتوان هر یک از حملهها را به وضوح در یکی از این دستهها قرار داد بلکه باید به صورت یک طیف به آنها نگاه کرد. اکثر حملههای موفق به هر دو مؤلفه نیاز دارند یعنی اینکه کاربر باید اشتباهی انجام دهد (مثلاً یک ایمیل فیشینگ را باز کند، از وای فای عمومی برای چک کردن کیف پول کریپتوی خود استفاده کند یا اینکه حاضر باشد اپلیکیشنی ناشناس را روی دستگاهش نصب کند) و قطعه کد خرابکاری (مثلا یک ویروس یا تروجان) نیز وجود داشته باشد که حمله را عملی کند.

شاید بهتر باشد که تهدیدهای موجود را بر اساس راههای حمله (attack vector) بررسی کنیم تا درک بهتری از آنها به دست آوریم. با این وجود، این دستهبندی نیز ایرادهایی دارد زیرا اکثر ویروسهای پیشرفته، میتوانند رفتار خود را بر اساس شرایط موجود تغییر دهند و نرمافزارهای مخفی برای استخراج رمزارز روی سیستم قربانی نصب کنند یا فقط کلیدهای خصوصی را بدزدند. در هر حال، حملههای کریپتو را به دستههای زیر تقسیم میکنیم.

سرقت کلیپ بورد

از آنجایی که تقریبا هیچ کس حاضر نیست، مجموعهای طولانی از اعداد و حروفی که کوچک یا بزرگ نوشته شدنشان نیز مهم است را یکی یکی تایپ کند، معمولاً همه کاربرها از قابلیت کپی/پیست برای مشخص کردن آدرس کیف پولهای مختلف استفاده میکنند. سارق کلیپ بورد (که کلیپر هم نامیده میشود) نوعی بدافزار است که میتواند کپی شدن آدرس کیف پول کریپتو را تشخیص داده آدرسی دلخواه را جایگزین آدرس کپی شده کند. به این ترتیب، بدون اینکه کاربر متوجه شود، پول را به حساب سارق واریز میکند. کلیپرها میتوانند با استفاده از همین روش، رمز عبور و کلید خصوصی کاربران را نیز بدزدند.

شاید بدترین نمونه نرمافزار کلیپری که تا کنون مشاهده کردهایم کلیپری باشد که خود را به عنوان نسخه موبایل نرمافزار MetaMask جا زد (کلاینت محبوبی که به کاربران اجازه میدهد اپلیکیشنهای توزیع شده را از مرورگر خود اجرا کنند) و در گوگل پلی هم تأیید شد ولی مسئله اینجاست که MetaMask نسخه موبایل رسمی ندارد. هرچند این نرمافزار بعد از مدت کوتاهی از گوگل پلی حذف شد، همین مسئله که توانسته بود بررسیهای امنیتی گوگل را رد کند بسیار مهم است و نشان میدهد که حتی نباید به نرمافزارهایی که در اپ استورهای معتبر پیدا میشوند نیز صد درصد اعتماد کنیم.

کریپتوجکینگ

کریپتوجکینگ که استخراج مخفی نیز نامیده میشود نوعی سوء استفاده مخفیانه از دستگاههای دیگر کاربران برای استخراج رمزارز است. معمولاً کامپیوتر قربانی مورد حمله یک تروجان قرار میگیرد که نرمافزار استخراج را روی آن دستگاه نصب میکند. در این نوع حمله دزدی به صورت مستقیم از کاربر صورت نمیگیرد ولی ضرر زیادی میتواند به او وارد شود از جمله افزایش چشمگیر هزینه برق و خراب شدن کامپیوترش به خاطر فشار بیش از حد.

جالب است که تعداد دستگاههایی که قربانی این نوع حملهها میشوند، ارتباط مستقیمی با قیمت رمزارز دارد. همانطور که بالاتر ذکر شد، به نظر میرسد امسال تعداد حملههای کریپتوجکینگ رو به کاهش باشد ولی زیرکی افرادی که این حملهها را اجرا میکنند، رو به افزایش است. برخی از این حمله میتوانند در مقیاس بسیار بزرگی اجرا شوند. برای نمونه، به تازگی در اخبار داشتیم که بدافزاری که برای استخراج رمزارز turtlecoin (TRTL) طراحی شده بود، توانست حدود 50 هزار سرور را در سراسر دنیا آلوده کند.

همچنین، چند روز پیش بود که مشخص شد دو افزونه گوگل کروم از CPU کاربران خود برای استخراج رمزارز Monero استفاده میکردند. این دو افزونه اکنون از Google Chrome Store حذف شدهاند. در گذشته هم نمونههایی داشتهایم که چنین بدافزارهایی خود را پشت نرمافزار Adobe Flash پنهان کردهاند.

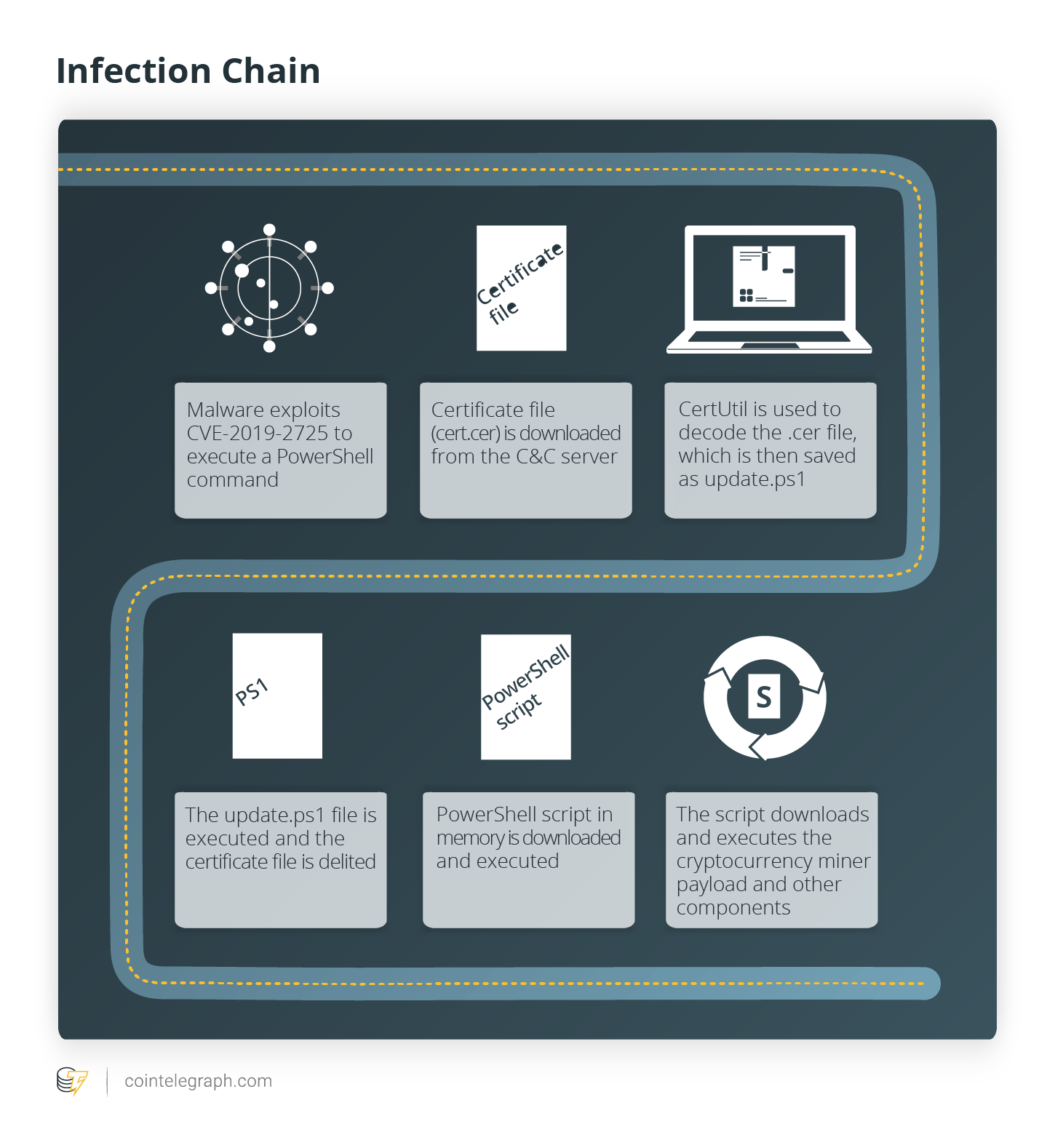

پژوهشگران شرکت امنیت سایبری Trend Micro متوجه شدهاند که گروهی از هکرها توانستهاند با استفاده از روشی بسیار هوشمندانه، بدافزارهای استخراج Monero را به داخل سرورهای سازمانی اوراکل وارد کنند. این بدافزار کدهای مخرب خود را داخل فایلهای سرتیفیکیت ذخیره میکند. به این ترتیب، آنتیویروسهایی که فایلهای سرتیفیکیت را به صورت خودکار قابل اعتماد در نظر میگیرند، متوجه حضور این بدافزار نمیشوند.

کلون کردن وب سایتها

این تکنیک ابتدا در دارکنت (darknet) رواج پیدا کرد. فروشگاههای آنلاینی که در دارکنت فعالیت میکنند معمولاً کالاها و خدمات غیرقانونی مثل مواد مخدر میفروشند و کلون کردن این وبسایتها، یکی از روشهای پرکاربرد هکرهاست تا بتوانند کاری کنند که مشتری، پولش را به اشتباه به حساب آنها واریز کند. این تکنیک در حال حاضر نیز کاربرد زیادی دارد. جدیدترین نمونه معروفی که از این نوع هک میتوان نام برد، سایت Cryptohopper است. کامپیوترهای کاربران ناآگاهی که به صفحه کلون شده این سایت مراجعه میکردند به تروجانهای استخراجکننده و رباینده کلیپ بورد آلوده میشد. این حمله منجر به سرقت رفتن 260 هزار دلار شد.

به نظر میرسد پلتفرمهای خرید و فروش رمزارز و صرافیها، بیشترین آسیبپذیری را در مقابل حملههای سایبری دارند شاید به این دلیل که مبالغ بیشتری در آنها نگهداری میشود و در واقع راههای میانبری برای دزدیهای بزرگ به حساب میآیند. اسکای گوئو، مدیر عامل و همبنیانگذار Cypherium معتقد است که اگر این شرایط تغییر نکند، صنعت کریپتو نمیتواند در مقابل افزایش تهدیدهای امنیتی دوام بیاورد:

«تهدیدهای امنیتی هم در سطح نرمافزاری و هم در سطح زیرساختی رخ میدهند ولی صنعت ما باید درک کند که تظاهر به غیرمتمرکز بودن پروژهها، پیامدهای خطرناکی دارد. پروژههایی مثل لیبرای فیسبوک، نقطههایی متمرکز دارند و زیرساخت شبکهشان به صورت دارای مجوز (permissioned) است. شرکتهای مسئول چنین پروژههایی باید شفافتر عمل کنند.»

مهندسی اجتماعی

عبارت «مهندسی اجتماعی» به دامنه وسیعی از فعالیتهای مخرب اشاره دارد که در آن متخلفان از تعاملات انسانی برای رسیدن به اهدافشان استفاده میکنند. این حملات معمولا به راهکارهای فنی پیچیدهای متکی هستند و از بیتوجهی یا بیاطلاعی کاربر سوء استفاده میکنند تا بتوانند اطلاعات حساس یا داراییهای دیجیتالی او را به سرقت ببرند. با ورود افراد عادی به حوزه کریپتو، راهکارها و ترفندهای سادهای که به هیچ وجه روی متخصصان کریپتو جواب نمیدهند، ناگهان پرکاربرد و مؤثر خواهند شد.

متیو فیناستون مدیر توسعه کسبوکار شرکت Loopring که پروتکلی منبع باز برای ایجاد شبکههای تبادل توزیع شده ارائه میدهد، در مورد مشاهدات خود اینگونه میگوید:

«به تازگی میبینم که تعداد حملههایی که از بیتوجهی کاربران سوء استفاده میکنند، بیشتر شده است. این شرایط بسیار خطرناک است زیرا افرادی که به تازگی وارد این فضا شدهاند از وجود این تهدیدها آگاه نیستند و اغلب آنها درک نمیکنند که وقتی رمزارز به حساب دیگری منتقل شود، هیچ راه بازگشتی برای آن وجود ندارد، برخلاف سیستمهای مالی سنتی. بهترین نقطه شروع این است که کاربران حواسشان را جمع کنند و از منابع معتبری که در اینترنت وجود دارد، اطلاعات کافی به دست آورند.

او در ادامه صحبتهایش در مورد دو مورد از جدیدترین روشهای مهندسی اجتماعی که مشاهده کرده بود صحبت کرد. یکی از این هکها به این صورت بود که به کاربر میگفت اگر مبلغ خاصی را به کیف پول مشخصی وارزیر نکند، اطلاعات محرمانه او را فاش خواهد کرد و آبرویش را خواهد ریخت. هک دیگر پیامی جعلی از طرف یکی از دوستان یا همکاران کاربر میساخت و از او درخواست ارسال پول میکرد. از نظر فیناستون، اگر کاربرها به اندازه کافی دقت داشته باشند و حواسشان را جمع کنند، فریب چنین حقههای سادهای را نمیخورند.

معمولاً اکثر ترفندهایی که برای مهندسی اجتماعی استفاده میشوند بسیار ساده هستند و اکثرشان به این حقیقت اتکا دارند که بسیاری از افراد به حقایق بسیار ساده توجه نمیکنند. همیشه آدرس کیف پولی که برایش پول ارسال میکنید را دوبار بررسی کنید و به دقت به آدرس وب سایتهایی که سر میزنید نگاه کنید تا مطمئن شوید به سایت واقعی وارد شدهاید به روز نگه داشتن نرمافزار آنتیویروس یکی دیگر از اقدامهایی است که باعث میشود در آینده حسرت از دست رفتن پولهای دیجیتال خود را نخورید.

منبع : cointelegraph